SHADOW IT : la menace insidieuse

Blog | Conseils pratiques | SHADOW IT la menace insidieuse – ANEOL

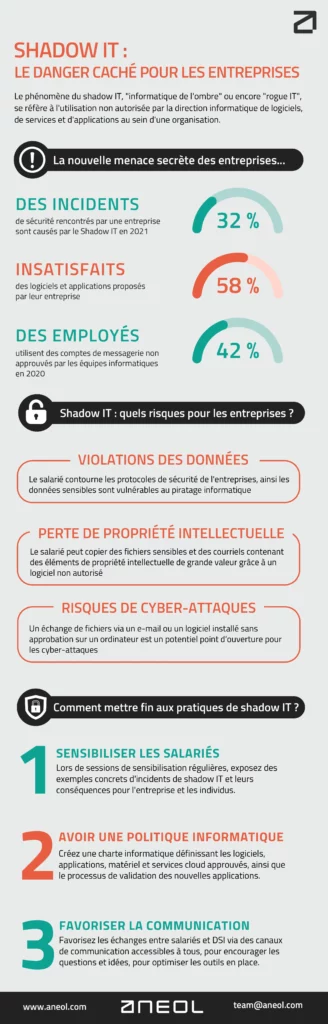

Shadow IT : le danger caché pour les entreprises

Le Shadow IT, une menace insidieuse qui plane sur les entreprises, fait référence à l’utilisation non autorisée ou non contrôlée de technologies et de logiciels par les employés au sein d’une organisation. Ce phénomène, également connu sous le nom « d’informatique de l’ombre » ou « rogue IT », représente un risque significatif car il peut conduire à la perte de contrôle sur des données sensibles, exposer à des violations réglementaires et augmenter la vulnérabilité face aux cyberattaques.

Shadow IT, la menace latente, est souvent le résultat d’employés cherchant à maintenir leur confort et leurs habitudes en utilisant des logiciels et des services non approuvés. Ces pratiques peuvent entraîner des risques majeurs, notamment la perte de propriété intellectuelle et la facilitation des cyberattaques via des canaux non sécurisés comme des e-mails et des logiciels installés sans autorisation.

Cependant, il ne s’agit pas seulement de sanctionner les employés qui contournent volontairement les protocoles de sécurité. C’est également une opportunité pour les entreprises de mieux comprendre les besoins de leurs équipes. Adopter une approche proactive et éducative en matière de sécurité informatique, en sensibilisant régulièrement les salariés aux risques du Shadow IT et en créant une politique informatique claire, peut atténuer cette menace.

Pour combattre efficacement le Shadow IT, la menace doit être gérée par une meilleure communication entre les employés et la direction des systèmes d’information (DSI). Les entreprises devraient encourager l’échange d’idées et les questions, ce qui peut aider à optimiser les outils existants et à intégrer de manière sécurisée de nouvelles applications conformément aux besoins des utilisateurs.

En conclusion, comprendre et intégrer le Shadow IT dans les stratégies de sécurité des entreprises est crucial pour préserver l’intégrité des systèmes d’information et protéger les actifs organisationnels contre les risques associés à cette pratique non autorisée.

Ci-dessous, retrouvez une infographie sur le Shadow IT 👇

Pour aller plus loin :

- Dimitri Antonenko, Shadow IT : Understanding the risks of Unauthorized IT, Businesstechweekly, 23 September 2021

- Serge Niango, Head of Sales Engineering chez Citrix France, Travail hybride & Shadow IT : des risques accrus pour la sécurité, InformatiqueNews, 17 juin 2022

- Bertrand Servary, PDG de NetExplorer, Le Shadow IT : allié ou ennemi ?, InformatiqueNews, 06 juillet 2023

L’IA, alliée inattendue ou menace du secteur associatif ?- ANEOL

La solution face aux risques cyber ? – ANEOL

Matériel informatique reconditionné : matinée d’échange – ANEOL

Tout savoir sur le matériel reconditionné et la sécurité ! – ANEOL

Données compromises par d’anciens employés – ANEOL

La gestion des licences logicielles : fin du casse-tête ! – ANEOL

Restons connectés